Introduction :

Nous allons vous présenter l’intégration de pares-feux de nouvelle génération Palo Alto Networks au sein d’une infrastructure Cisco Application Centric Infrastructure. Nous évoquerons dans un premier article toute la partie réseau Cisco ACI et nous poursuivrons dans un second temps la partie Sécurité avec les pares-feux Palo Alto.

Depuis quelques années, le Software-Defined Network (SDN) fait parler de lui. On le présente comme la solution d’avenir pour le déploiement des infrastructures réseau, plus souples, évolutives…

Cette technologie permet de gérer les équipements de façon centralisée et automatisée en ajoutant un niveau d’abstraction à l’infrastructure. La séparation des parties décisionnelle et opérationnelle autorise une grande souplesse dans le déploiement, l’évolution et l’automatisation au travers d’API.

Avec le SDN, les fonctions d’orchestration, de gestion et d’automatisation relèvent des contrôleurs SDN. Un contrôleur centralisé est chargé du pilotage de l’intégralité des équipements réseau, qui sont pour leur part responsables du transfert des paquets d’une interface à une autre en fonction des règles établies.

Pour ce faire, le SDN s’appuie sur divers protocoles dont le plus connu est OpenFlow. Ces protocoles permettent la communication entre les contrôleurs et les équipements réseau.

Fabric ACI physique :

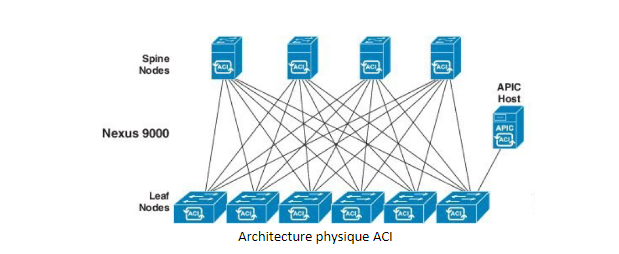

La solution ACI se base d’une part sur des contrôleurs APIC (Application Policy Infrastructure Controller) redondants, qui gèrent un point unique de provisionnement, configuration, déploiement et surveillance, et d’autre part sur une infrastructure de type Fabric Leaf/Spine constituée de switches Nexus 9000 Series. L’ensemble des équipements de la Fabric sont raccordés par des liens à 40G pouvant évoluer à 100G.

Pour rendre une Fabric ACI opérationnelle, un cluster de contrôleurs APIC est nécessaire (3 minimum) et les équipements doivent être découverts par les APIC. À la différence d’une solution SDN classique, les contrôleurs APIC de l’ACI ne traitent aucun trafic, et ne servent qu’à pousser les configurations sur les équipements. La fabric peut donc continuer à fonctionner même si les APICs deviennent inaccessibles.

Pour éviter cette situation, le contrôleur APIC est redondé au travers d’un cluster d’Appliances dédiées. Ceci permet de se prémunir d’une panne matérielle et de rendre le fonctionnement de la Fabric indépendant de l’état de santé de l’infrastructure serveur et système.

Le déploiement de l’infrastructure est relativement aisé, grâce à ses capacités d’autoconfiguration : les nouveaux équipements sont détectés et ajoutés automatiquement à l’infrastructure.

Pour cela, l’ACI utilise les protocoles suivants en interne : Dynamic Host Configuration Protocol (DHCP), Intermediate System-to-Intermediate System Protocol (IS-IS) et Link Layer Discovery Protocol (LLDP). Pour les mises à jour, l’APIC fournit une solution centralisée permettant de gérer les images système des équipements, ainsi que leur déploiement.

Cette infrastructure de type Leaf/Spine a certaines particularités vis-à-vis de la gestion du trafic : lorsque ce dernier a pour source et destination des devices qui appartiennent à un même commutateur leaf, le trafic est géré localement par ce leaf ; dans le cas contraire, le trafic sortira par un premier leaf, remontera jusqu’à un commutateur spine et arrivera sur le second leaf. « Main »

Fabric ACI logique :

Application :

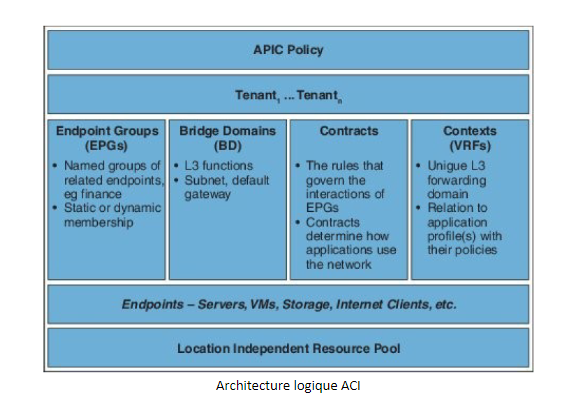

L’élément nouveau et au cœur de cette technologie est l’Endpoint Group : Composé d’endpoints qui peuvent être des serveurs physiques, virtuels, du stockage, des clients depuis internet, etc. Les EPGs sont formés à base d’endpoint ayant des similitudes, par exemple tous les serveurs utilisés pour fournir l’interface web d’applications, tous les serveurs bases de données.

Les communications dorénavant ne s’effectuent plus qu’entre EPGs et sont obligatoirement soumises à un contrat. Un EPG fournit un contrat qui est consommé par un ou plusieurs EPGs, ce contrat possède un ou plusieurs sujets qui sont liés à un ou plusieurs filtres qui définissent des protocoles, ports ou services autorisés entre les EPGs.

Ces filtres (filters) ne peuvent être réalisés que sous la forme d’ACL Cisco. Ce sont donc ces filtres qui réalisent la sécurité sur les flux ; si l’on souhaite faire appel à des équipements définis pour effectuer de la sécurité avec davantage de fonctionnalités, comme des pare-feu Palo Alto ou Fortinet, il faut faire appel à la notion de Service Graph.

Il existe des Profils d’Applications (Application Profile) qui permettent une organisation logique des EPGs, par exemple on peut avoir un AP Paye qui contiendra les EPGs web, database et app qui eux-mêmes rassemblent les serveurs utilisés pour cette application paye.

Les EPGs et AP appartiennent forcément à un tenant qui représente une unité de contrôle d’accès logique, typiquement une entité (service, laboratoire), un projet ou une configuration particulière. De base, il existe 4 tenants par défaut :

- User : contient les règles de configuration qui gouvernent les opérations sur les ressources telles que les applications, bases de données, serveurs web, machines virtuelles

- Common : contient les règles de configuration qui gouvernent les opérations sur les ressources accessibles par tous les tenants comme les pares-feux, load-balancing etc.

- Infrastructure : contiens les règles de configuration qui gouvernent les opérations sur les ressources d’infrastructure comme l’overlay VXLAN (protocole expliqué dans la partie Réseau) de la fabric.

- Management : contiens les règles de configuration qui gouvernent les opérations sur les fonctions de gestion de la fabric, utilisées pour la configuration IN-BAND et OUT-OF-BAND des nœuds de la fabric. Il contient un espace d’adressage privé out-of-band pour les communications internes APIC/fabric.

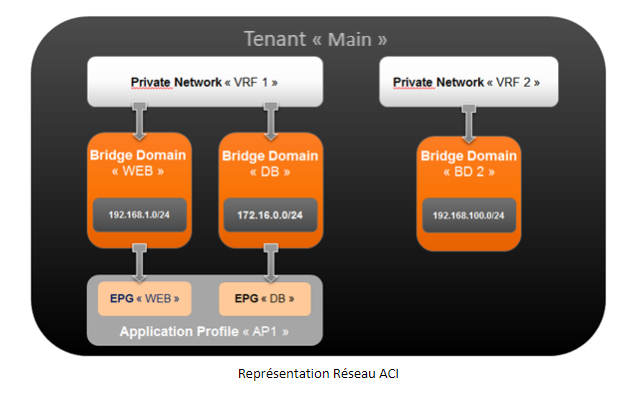

Les tenants sont l’entité logique racine, ils contiennent tous les objets, équipements sur lesquels vont être appliquées les configurations. En plus des EPGs et AP, ils contiennent aussi des VRFs (Virtual Routing and Forwarding) et BDs (Bridge Domains).

Réseau :

Une Virtual Routing and Forwarding est un contexte réseau, une instance virtuelle de routage au sein de la fabric IP. Deux VRFs sont complètement indépendantes et peuvent utiliser des adresses IP identiques sans qu’il n’y ait de conflit entre elles. Chaque VRF possède ses propres tables de routage qui ne seront inaccessibles à aucune autre VRF.

Un Bridge Domain est utilisé pour fournir une isolation broadcast et multicast, ce qui était auparavant réalisé par les VLANs. L’adressage IP sous forme de sous-réseaux correspond aux Subnets dans ACI. Lors d’une migration d’une architecture classique vers une architecture ACI, on pourrait dans un premier temps rester sur un fonctionnement similaire aux VLANs, pour cela, on met en place autant de bridge domain qu’il y a de subnets avec un seul subnet par bridge domain. Cette forme est appelée Network Centric.E

n dehors de cette situation, on pourrait tout à fait n’avoir qu’un seul BD par VRF et de nombreux subnets à l’intérieur de ce BD puisque l’on peut gérer l’isolation des EPGs via des fonctionnalités de redirection de trafic afin d’y appliquer des restrictions via des équipements L4-L7.

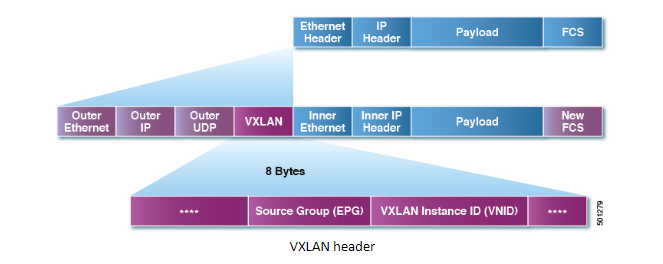

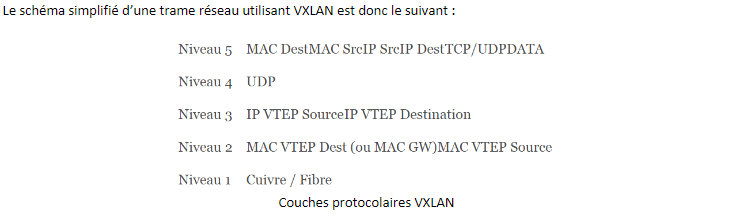

L’architecture ACI s’appuie sur le Virtual eXtensible LAN. C’est un format d’encapsulation permettant de faire transiter des trames de niveau 2 dans UDP. Cette propriété permet, par conséquent, d’utiliser une segmentation de type VLAN au-delà d’un domaine de diffusion de niveau 2. Contrairement à l’encapsulation 802.1Q, dont le champ d’identification est sur 12 bits permettant 4094 vlans, VXLAN à son champ d’identification sur 24 bits, offrant la possibilité de créer sur un même domaine VxLAN, plus de 16 millions de VLANs différents.

L’architecture ACI s’appuie sur le Virtual eXtensible LAN. C’est un format d’encapsulation permettant de faire transiter des trames de niveau 2 dans UDP. Cette propriété permet, par conséquent, d’utiliser une segmentation de type VLAN au-delà d’un domaine de diffusion de niveau 2. Contrairement à l’encapsulation 802.1Q, dont le champ d’identification est sur 12 bits permettant 4094 vlans, VXLAN à son champ d’identification sur 24 bits, offrant la possibilité de créer sur un même domaine VxLAN, plus de 16 millions de VLANs différents.

On voit ci-dessus que le paquet originellement émis par la machine dans le domaine VxLAN ne se retrouve qu’au niveau 5. Il est donc possible d’effectuer un routage entre les VTEP avant de décapsuler le paquet et ainsi permettre une segmentation de type V(X)LAN en s’affranchissant des domaines Ethernet. Les Vxlan Tunnel End Point correspondent aux points d’entrée (ou de sortie) d’un domaine VXLAN, ils permettent l’encapsulation et la décapsulation des paquets VXLAN afin d’acheminer ceux-ci vers leur destination finale.

VxLAN constitue la technologie clé utilisée par la Fabric ACI. Dans la Fabric ACI, chaque Leaf a une fonction de VTEP. Dans ACI, la notion de localisation est l’adresse du VTEP, tandis que la notion d’identité de l’End-Point est portée par l’@IP de l’équipement (loopback0). Donc un EndPoint est identifié par son @IP et est localisé dans ACI par l’adresse du Leaf sur lequel il est.

Nous maîtrisons désormais toutes les notions liées à l’infrastructure Cisco ACI, nous verrons dans le prochain article comment intégrer les pares-feux nouvelle génération Palo Alto Networks à cette solution SDN.

Source :

https://www.cisco.com/c/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-739971.html