Maintenant que nous avons pu voir les risques encourus par les attaques par DHCP, nous allons vous présenter comment s’en prémunir en configurant la fonctionnalité de DHCP-Snooping sur un environnement de switch Aruba AOS-CX. Suite à cet article, vous saurez comment activer et configurer le DHCP Snooping sur cette gamme. Rassurez-vous, le principe est le même, globalement quel que soit le constructeur, seules les commandes changent !

Dans notre LAB, nous allons nous servir des équipements suivants :

- 1 switch Aruba 6000 CX 24 ports sur la version AOS-CX 10.10 ;

- 1 routeur Cisco small-business RV160 qui nous servira de serveur DHCP ;

- 1 PC sous Windows 10 qui nous servira de client DHCP ;

Étape 1 : Activation du DHCP-SNOOPING

- Connectez-vous sur votre switch Aruba avec un compte administrateur en mode console ou SSH.

- Rentrez les commandes suivantes :

Étape 2 : Configuration du DHCP-SNOOPING

Rentrez les commandes suivantes :

Maintenant testons l’activation et la configuration du DHCP-SNOOPING.

Test 1 : Branchement d’un client sans serveur autorisé :

Pour ce test, nous allons brancher notre client sur le switch sans y brancher de serveur DHCP.L’objectif ici est de voir si le switch commute bien les différents paquets du client vers le port de confiance configuré.

Voici un schéma pour vous aider à comprendre :

Vérifions cela directement sur les équipements

1.Switch :

2.PC:

Test 2 : Branchement d’un client avec un serveur DHCP autorisé et branché sur un port de confiance :

Ici, nous allons brancher notre client sur le switch sur lequel nous aurons branché le serveur DHCP que l’on aura préalablement autorisé sur le port de confiance. L’objectif ici est de voir si le switch commute bien les différents paquets entre le client et le serveur sans problème.

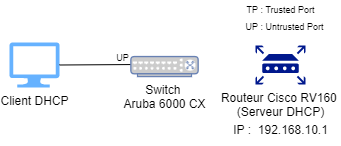

Voici un schéma pour vous aider à comprendre :

1.Switch :

2.PC :

Test 3 : Branchement d’un client avec un serveur DHCP non-autorisé et branché sur un port de confiance :

À partir de ce test, nous cherchons à vérifier que cela nous protège bien des attaques décrites dans le précédent article. Nous allons donc brancher notre client sur le switch ainsi qu’un serveur DHCP non-autorisé afin de simuler un Rogue DHCP. L’objectif ici est de voir si le switch bloque bien les différents paquets DHCP du serveur non-autorisé.

Voici un schéma pour vous aider à comprendre :

Vérifications sur les équipements :

1. Switch :

2.PC :

Test 4 : Branchement d’un client avec un serveur DHCP autorisé et branché sur un port qui n’est pas de confiance :

Pour ce dernier test, nous branchons notre client sur le switch mais en branchant de serveur DHCP autorisé sur un port qui n’a pas été défini de confiance.

L’objectif ici est de voir que le switch bloque les différents paquets provenant d’un serveur DHCP autorisé, ou non, qui ne serait pas branché sur le port de confiance configuré.

Voici un schéma pour vous aider à comprendre :

Dernières vérifications de nos équipements :

1. Switch :

2.PC:

Conclusion :

Grâce à nos différents tests, vous savez désormais comment activer et configurer le DHCP-Snooping sur un switch Aruba sous l’AOS-CX bien que les concepts restent similaires chez les autres constructeurs. Il est donc important de penser à mettre en place cette solution afin de vous prémunir de ce vecteur d’attaque et sécuriser davantage votre réseau d’entreprise. En cas de besoin pour des conseils ou un accompagnement, n’hésitez pas à nous contacter.

En attendant, nous avons encore des oubliés de la sécurité à vous présenter dans des prochains articles.

Stay tuned !